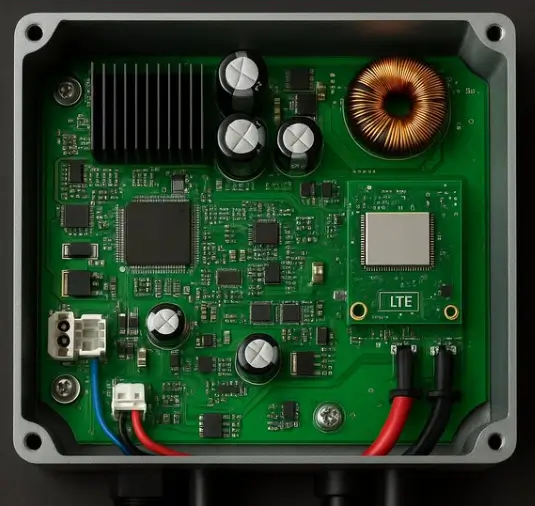

A descoberta que disparou o alarme: uma investigação revelada ontem pela Reuters mostrou que técnicos do Departamento de Energia (DOE) dos EUA abriram inversores solares e sistemas de baterias fabricados por empresas chinesas – entre elas Huawei, Sungrow e CATL – e encontraram rádios celulares e beacons Bluetooth não listados nos manuais nem nos processos de certificação. Esses componentes criam um segundo canal de comunicação que pode contornar firewalls das concessionárias e permitir a desativação remota dos equipamentos, com potencial de provocar blecautes em larga escala.

Não é caso isolado: um histórico de “presentes” indesejados

Em 2024, uma investigação bipartidária no Congresso norte-americano descobriu que guindastes portuários da estatal chinesa ZPMC, instalados em mais de 80 portos dos EUA, traziam modems 3G / 4G escondidos nos gabinetes de controle. Os dispositivos transmitiam dados de posicionamento e permitiam interferir nos freios das pontes rolantes, oferecendo à China uma janela de vigilância – e de sabotagem – sobre a logística militar ocidental.

Pouco antes, em 2020, agentes do DOE apreenderam no porto de Houston um mega-transformador de 500 kV fabricado pela JiangSu HuaPeng. Ao desmontar o equipamento em Sandia, engenheiros encontraram uma placa “condicionadora de sinais” não documentada, ligada ao sistema que abre e fecha disjuntores – um autêntico interruptor remoto capaz de desligar nós críticos da rede elétrica.

O caso remete às acusações de 2018 contra servidores da Super Micro: auditores de data centers relataram minúsculos chips soldados às placas-mãe, desviando o controlador de gerenciamento (BMC) para baixar código malicioso na primeira inicialização. Embora a empresa e algumas agências neguem, ex–funcionários de contra-inteligência sustentam que a ameaça era real.

Em 2021, câmeras IP da Hikvision tornaram-se vetor de ataque quando pesquisadores encontraram senhas mestre embutidas no firmware e uma falha grave que permitia assumir o vídeo – e, a partir dele, atacar outras máquinas na rede corporativa.

Agora, os rádios LTE e beacons Bluetooth ocultos nos inversores solares repetem o mesmo padrão: inserir, sem qualquer transparência contratual, um canal de comunicação secreto que pode ser acionado para espionagem ou sabotagem.

O padrão é claro: componentes de comunicação extras, nunca documentados, inseridos ao longo da cadeia de suprimentos, que abrem portas para espionagem ou sabotagem.

China: uma ditadura hostil que exige “cooperação” das empresas

Desde 2017, a Lei de Inteligência Nacional chinesa obriga qualquer empresa chinesa a “apoiar, auxiliar e cooperar” com as agências de espionagem de Pequim. Na prática, isso significa que toda tecnologia vinda da China pode tornar-se uma arma de Estado em caso de crise — exatamente o cenário que estrategistas militares ocidentais temem.

Riscos concretos para o Ocidente

– Desestabilização de redes elétricas – A simples abertura simultânea de inversores residenciais suficientes pode derrubar frequência e forçar desligamentos de emergência.

– Monitoramento de logística crítica – Modems em guindastes rastreiam contêineres militares antes mesmo de estes chegarem ao destino.

– Ataques à cadeia de suprimentos digital – Chips ou backdoors em servidores permitem acesso privilegiado a nuvens corporativas.

Hora de acelerar a substituição de importações

Para enfrentar essa ameaça, governos e empresas precisam agir em três frentes complementares. A primeira envolve uma política industrial coordenada que forneça incentivos fiscais e linhas de financiamento a fabricantes de equipamentos de energia renovável sediados em países aliados, encurtando cadeias de suprimento e reduzindo pontos únicos de falha.

Em paralelo, cada contrato de aquisição de tecnologia estratégica deve exigir um “inventário de componentes” — o chamado SBOM — acompanhado do direito de desmontar fisicamente os dispositivos para confirmar que o que foi entregue bate com o que está descrito no papel.

Finalmente, deve-se ampliar de forma faseada as proibições de uso de hardware chinês em infraestrutura crítica, como já ocorre com o 5G, estendendo-as a inversores, baterias e equipamentos portuários, enquanto se distribui a produção entre parceiros nas Américas e na Europa para criar redundância regional.

Já passou da hora de tomar providências

As revelações da Reuters apenas reforçam o que uma sequência de incidentes vem demonstrando há mais de uma década: a ditadura chinesa não é um parceiro comercial neutro, mas um adversário estratégico que integra o hardware “amigável” exportado ao Ocidente ao seu aparato de inteligência. Continuar dependente desses componentes críticos significa expor nossa segurança energética, logística e digital a riscos inaceitáveis. A hora de agir — substituindo importações e reforçando inspeções — é agora, antes que o próximo “chip fantasma” apague as luzes.

Crédito Leandro Ruschel